2023/03/18

一些BUUCTF记录

SecretFile

很明显是要去找flag文件

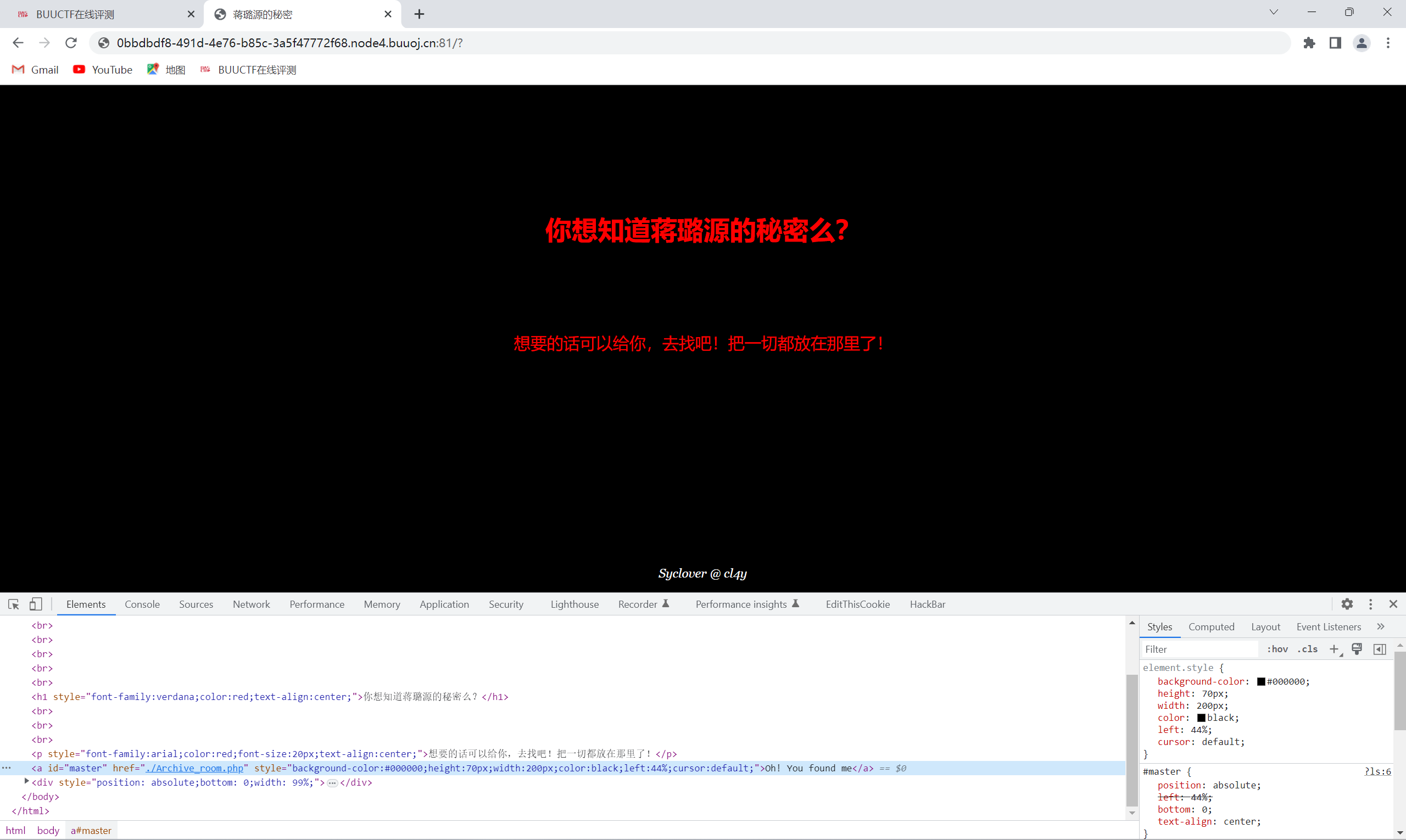

刚开始面对这个界面有点懵,啥也没有,看了源码才知道把连接调得和背景色一样

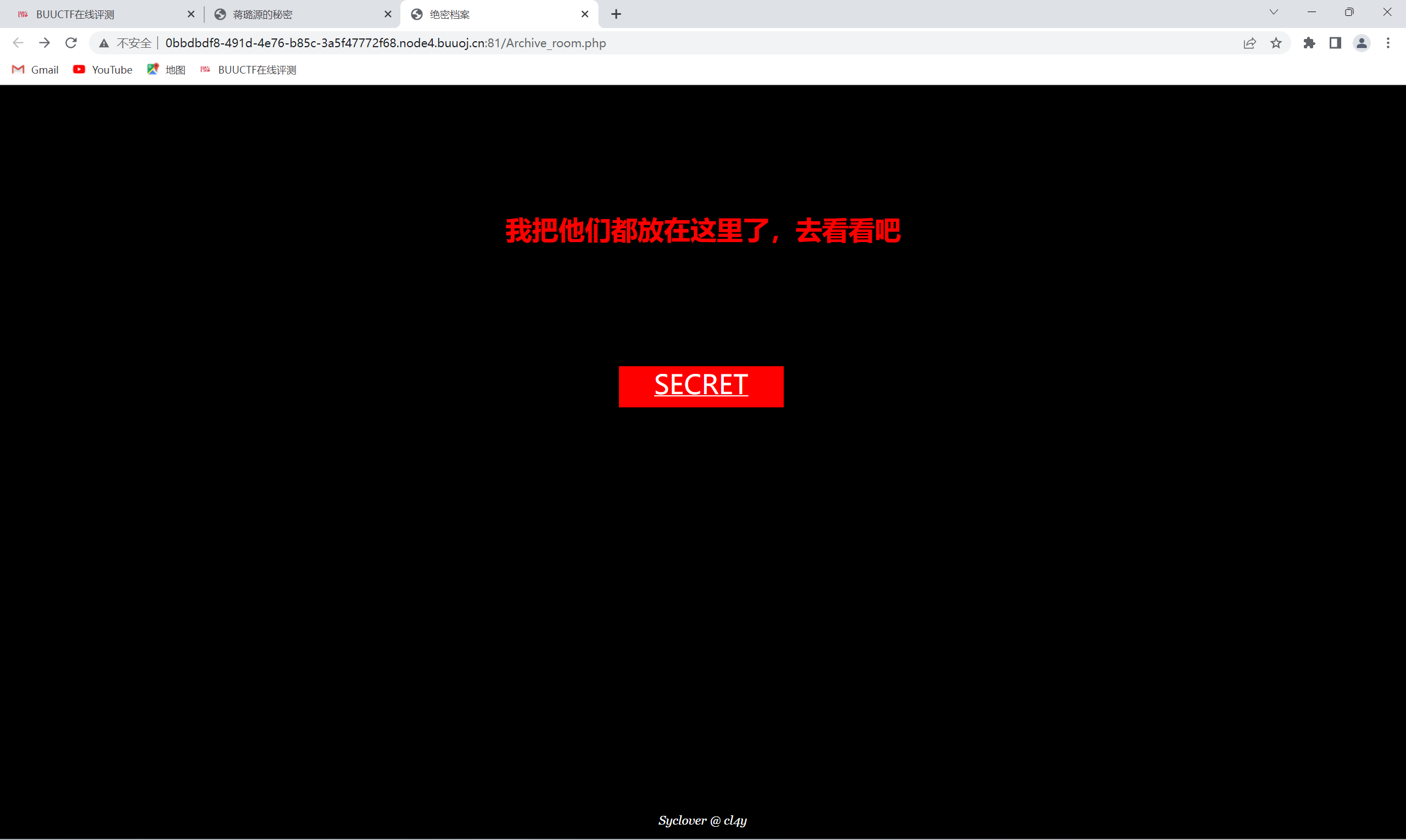

进来是这样的

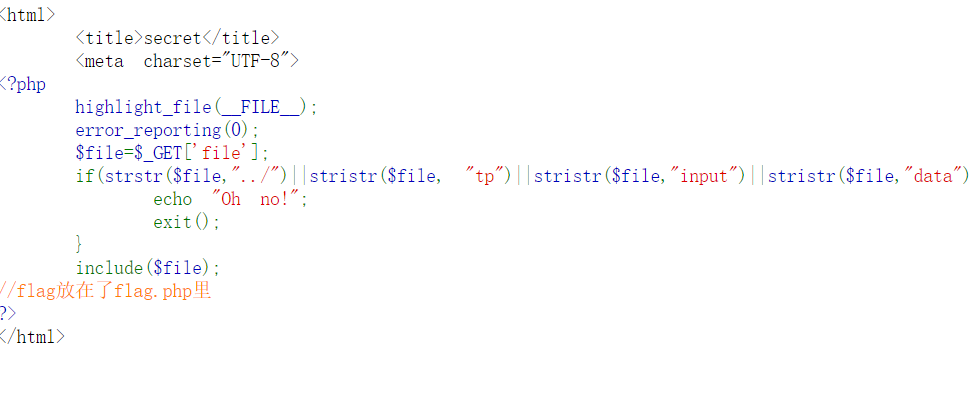

bp抓包返回可以看到secr3t.php文件,下面是文件内容,用php伪协议包含就行

感觉更像一个恶作剧

(是的这有点简单了但我主要想试试图片发出来啥效果())

BabySQli1

源码:https://github.com/imaginiso/GXY_CTF/tree/master/Web/BabySqli

感觉跟CTF After Dark的一题很像(Injection Perfection应该是这个)该题要求以管理员的账号登录,但查看源码可以得知把or和一些字符屏蔽了,需要让联合查询产生虚拟数据

(还给密码上了md5,被这个卡了真难受)

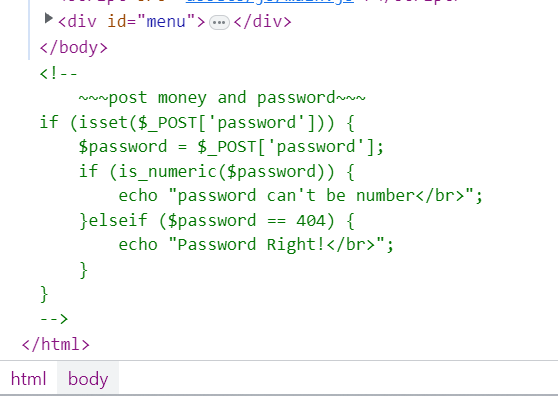

BuyFlag

源码提示如上

该题需要对password和money传参,绕过is_numeric()和strcmp()函数(wp说是根据php版本和取值猜出来是strcmp,看来审计要多看)根据提示,抓包中cookie中user=0要改为1,然后%20绕过is_numeric和数组绕过strcmp,跟冬令营的php很像

PingPingPing

这题是看别人博客时突然想去看一下时做的

上CSDN看一下有两个比较有印象的wp:

https://blog.csdn.net/weixin_44348894/article/details/105352676?ops_request_misc=%257B%2522request%255Fid%2522%253A%2522167914286516800217238563%2522%252C%2522scm%2522%253A%252220140713.130102334..%2522%257D&request_id=167914286516800217238563&biz_id=0&utm_medium=distribute.wap_search_result.none-task-blog-2~all~top_positive~default-1-105352676-null-null.wap_search_all_course_earnings_v1&utm_term=pingpingping&spm=1018.2118.3001.4187

这个方法用sh代替了bash,将cat flag.php用base64编码后执行

https://blog.csdn.net/qq_45414878/article/details/109557567

这篇同上用sh,额外提到了cat ls或cat *直接查看当前目录所有内容,但自己试的时候用他cat ls的payload会被过滤;两篇最后字符串拼接的方法相同但第一篇作者说会被屏蔽,自己试时同第二篇可以绕过,单纯因为ag在前在后?

(这种怎么也是1分啊)

水

周五时用chrome接bp代理结果没法用一直超时,不知道是证书还是啥原因挺麻的早知道就重新安装了

补:折腾到现在,大概是Proxy SwitchyOmega这个插件的问题,直接改本地服务器代理就行(真是浪费人生,好像我经常把时间花在一些弱智的问题上)然后旧版的hackbar好像是用不了的(就是那个改付费要破解的),火狐跟谷歌都一样,无法load url也不能发送,百度无果,不知道啥情况

解决这些问题还是偶然发现学长给的bp压缩包里有附带的说明书,近在眼前的答案没发现…